Quando as empresas permitem você trazer seu próprio Tablet ou Smartphone, o que fazer?

Nos dias de hoje a popularização dos smartphones e tablets está atingindo uma gama de usuários nunca antes visto. Já existem rumores que estamos na era pós-PC, e esses aparelhos cada vez mais estão sendo vistos nos corredores das empresas de todos os tamanhos.

Com esssa popularização, os usuários querem utilizar esses “computadores portáteis” para acessar as informações corporativas, do mesmo jeito que o fazem com seu notebook ou desktop.

O departamento de informática, o famoso “TI”, começa a ficar atento a essa tendência e preocupado. Afinal, como controlar esses aparelhos para permitir ou negar acesso a certos sistemas ou informações corporativos.

Na primeira onda dos smartphones, vimos a plataforma Blackberry toda segura, onde as políticas de segurança da empresa são expressamente transpassadas ao aparelho, permitindo que a area de TI bloqueie o apaarelho ou até mesmo apague todas as informações armazenadas no mesmo. Mas isso reflete uma estratégia de controlar o device.

Na era post-PC, a quantidade de aparelhos diferentes traz desafios com essa estratégia, pois como controlar uma miríade de aparelhos aos quais TI não “homologou”?

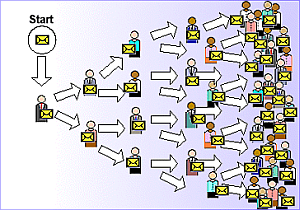

A resposta a esse desafio está numa mudança conceitual, ao invés de controlar o aparelho, você deve controlar o acesso. Isso significa que políticas de autenticação devem ser reforçadas, e assim simplificar o acesso por qualquer funcionário e autenticá-lo com cada acesso. Aplicações como o Dropbox autenticam o usuário apenas no processo de instalação, mas nesse novo paradigma, o usuário tem que ser autenticada a cada sessão.

Desta maneira, os usuários trazem seu aparelho, tem acesso, e TI um ambiente mais simples.

A sua empresa já começou uma estratégia de BYOD?